ハニーポットT-Pot 17.10でサイバー攻撃を観測してみた

世の中では、ハッカーによるサイバー攻撃が日常的に行われています。

サイバー攻撃をわざと誘い込んで、攻撃内容を分析するためのツールを、ハニーポットといいます。

最新のサイバー攻撃の状況をいつでも観測できる環境が欲しかったので、有名なハニーポット「T-Pot」を自宅サーバにインストールしてみました。

※サイバー攻撃の「おとり環境」を作る話なので、セキュリティやネットワークの知識が十分ある人に限り、試すようにしてください。

目次

T-Potとは?

T-Potは、様々なハニーポットツールが詰め合わせで入っている、マルチハニーポットプラットフォームです。

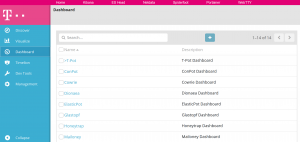

攻撃を誘い込むためのおとり環境と、攻撃内容を可視化できるダッシュボード画面があり、インストールするだけで簡単に使用できます。

ドイツテレコム社が開発しています。

Ubuntu 16.04の上で、様々なツールがdockerコンテナとして動作しています。

例えば、以下のような感じです。

- Conpot

ICS(産業用制御システム)への攻撃を検知 - Cowrie

SSHとtelnetへの攻撃を検知 - Dionaea

Webアプリケーションへの攻撃を検知 - Glastopf

Webアプリケーションへの攻撃を検知 - Honeytrap

TCP、UDPへの攻撃を検知 - suricata

オープンソースのIDS/IPS

準備

T-Potは、いろいろなツールが入っていて便利なのですが、その分、必要スペックがかなり高いです。

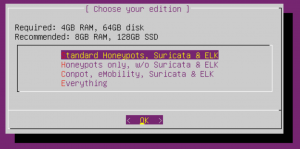

標準インストールの場合は

- 必須条件:ハードディスク64GB、メモリ4GB、DHCPが使えること、プロキシなしでインターネットに接続できること

- 推奨条件:SSD128GB、メモリ8GB

という感じです。

自分は、自宅サーバ(VMware ESXi)で、ハードディスク128GB、メモリ4GB、CPU2コアの仮想マシンを作り、そこにインストールすることにしました。

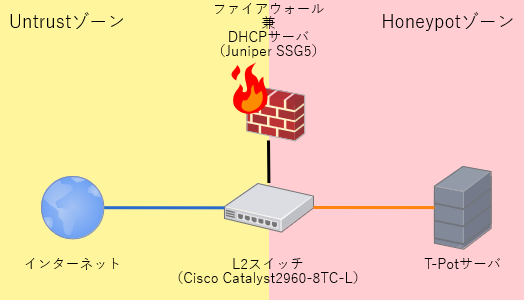

また、自宅ファイアウォールにハニーポット専用ゾーンを設定して、他のマシンから隔離し、アクセス制御を厳格にやっています。

参考までに、自分の環境の構成は以下の通りです。この辺は、各自の環境に合わせて考えてみてください。

T-Potのインストール

インストール方法は公式ページに記載がありますが、

- Prebuilt ISO Image

あらかじめ公式が用意しているisoイメージを使う方法 - Create your own ISO Image

自分でgithubからリポジトリをクローンしてisoイメージを作る方法

の2種類があるようです。

前者の方が楽そうだったので、自分は公式isoイメージ(tpot.iso)を使うことにしました。ここからダウンロードできます。

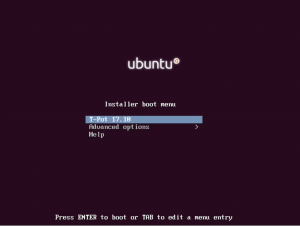

isoイメージで仮想マシンを起動して、インストールを進めていきます。

- 起動画面が表示されたら「T-Pot 17.10」を選択。

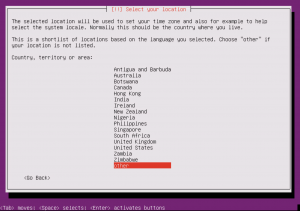

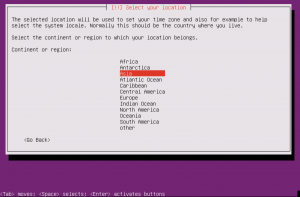

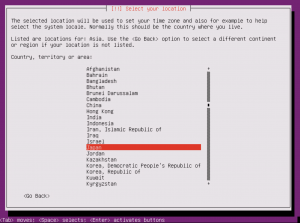

- 使用する地域を聞かれるので「other」→「Asia」→「Japan」を選択。

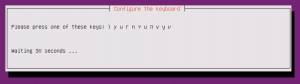

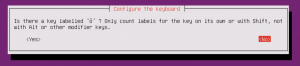

- キーボードの種類を聞かれます。表示された文字のうち、自分のキーボードにあるキーを押下。

(同じような質問が数回出るので、答えていきます)

- キーボードに、所定の文字が存在するか聞かれます。「Yes」か「No」を選択。

- インストールの種類を聞かれます。通常は「Standard Honeypots, Suricata & ELK」を選択。

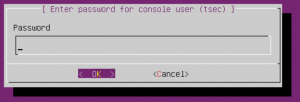

- コンソールログインするときのパスワードを入力。

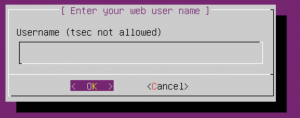

- webでダッシュボード画面にアクセスするときのユーザ名を入力。

- OSのダウンロードなどが行われ、数十分待つとインストールが完了します。

- この時点で、https://●●●●:64297/にアクセスすると、ダッシュボード画面を見れるようになります。(●●●●はサーバのIPアドレス)

ルータのポートフォワーディング設定

通常の家庭用ブロードバンドルータがある環境では、インターネット側からのアクセスは遮断されてしまうため、そのままでは攻撃を観測できません。

ポートフォワーディングの設定を入れて、インターネットからのアクセスをT-Potに転送する設定をします。

各ツールで待ち受けているポートの中から、観測したいポートを設定します。全部でなくても良いです。

| ツール | TCP/UDP | ポート |

|---|---|---|

| Conpot | TCP | 1025, 50100 |

| Cowrie | TCP | 22, 23 |

| Dionaea | TCP | 20, 21, 42, 135, 443, 445, 1433, 1723, 1883, 3306, 5060, 8081, 27017 |

| Dionaea | UDP | 69, 1900, 5060 |

| elasticpot | TCP | 9200 |

| emobility | TCP | 8080 |

| Glastopf | TCP | 80 |

また、通常はDHCPによりIPアドレスが割り当てられていますが、DHCPだとIPアドレスが変わってしまう可能性があり、長期運用には不向きです。

DHCPサーバに、T-PotサーバのMACアドレスを登録することで、IPアドレスが変わらないようにするのがおすすめです。

また、T-Potの中身はUbuntuであり、T-Pot側でIPアドレスを固定する設定はたぶん可能だと思うので、必要に応じて設定しましょう。

攻撃の観測

ここまでの設定をして、しばらく放置すると、続々と攻撃が集まってきます。

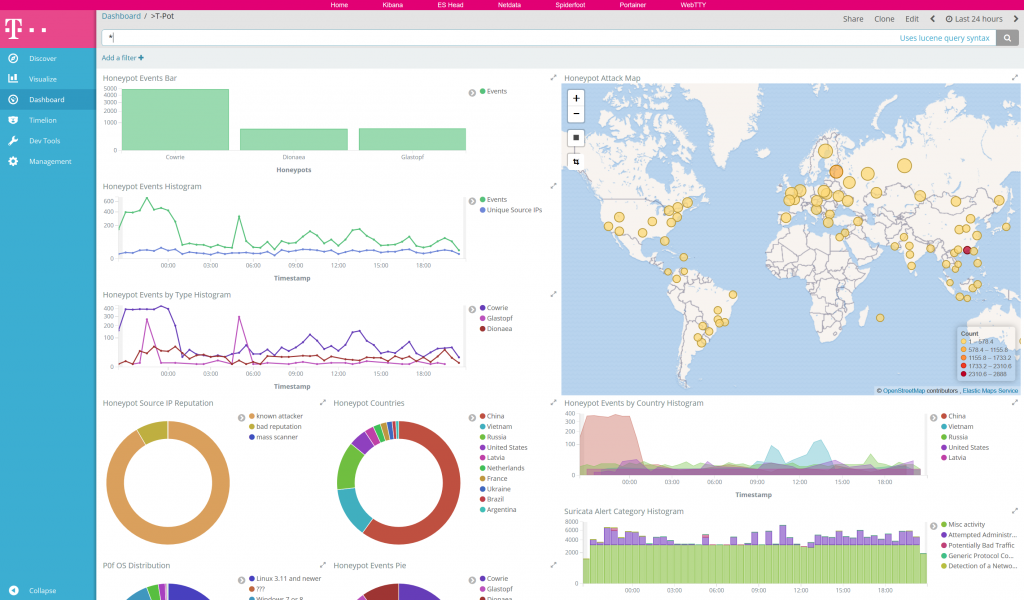

ダッシュボード画面の「>T-Pot」を選ぶと、集計画面を表示できます。

どこかのサイトにT-Potサーバを晒したわけでもないのに短時間でこれだけ攻撃が来るのは、おそらく攻撃者がIPアドレスをランダムに指定して、乱れ打ちしているからでしょう。

やはり、攻撃元は中国やロシアなどが多いですね。

まとめ

T-Potのおかげで、簡単にサイバー攻撃の観測環境を作ることができました。

今後は、T-Potをさらに使い込んで、いろいろな分析をしてみようと思います。